CovertNetwork-1658: Mối đe dọa từ botnet tấn công dịch vụ Azure

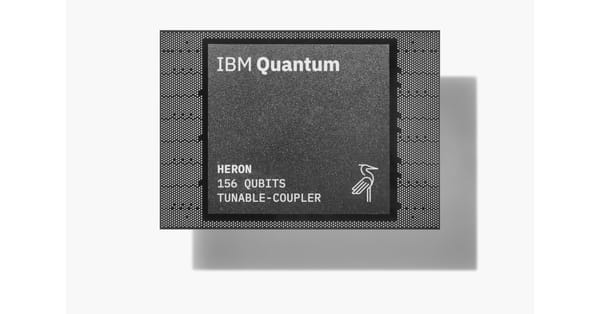

Một botnet với hàng ngàn thiết bị kết nối Internet bị xâm nhập đang được hacker lợi dụng để thực hiện các cuộc tấn công mật khẩu quy mô lớn nhằm vào dịch vụ đám mây Azure của Microsoft.

Vào tháng 7 và tháng 8 năm nay, các nhà nghiên cứu an ninh từ Serbia và một nhóm khác đã báo cáo rằng botnet Botnet-7777 vẫn đang hoạt động. Được biết, mạng botnet này, sử dụng hạ tầng là các thiết bị bộ định tuyến TP-Link, gồm hơn 16.000 thiết bị bị xâm nhập. Những thiết bị này đã hợp tác tạo ra các cuộc tấn công mật khẩu kiểu "password spray", tức là thử nhiều lần đăng nhập từ nhiều địa chỉ IP khác nhau, khiến việc phát hiện và ngăn chặn từ bên dịch vụ đích trở nên khó khăn.

Microsoft đã ghi nhận về mối nguy hiểm này nơi botnet mà họ định danh là CovertNetwork-1658, hoạt động bởi nhiều hacker từ Trung Quốc, nhằm tấn công các tài khoản Azure. Hackers này thậm chí đã thành công trong việc xâm nhập các tổ chức chính phủ, các think tank, và các tổ chức khác trên khắp Bắc Mỹ và châu Âu.

Ngoài ra, Microsoft cũng thông báo rằng các hoạt động của CovertNetwork-1658 giảm gần đây không phải dấu hiệu của sự chấm dứt. Thay vào đó, đó là dấu hiệu botnet này đang phát triển cơ sở hạ tầng mới với những dấu vân tay khó phát hiện hơn. Đặc biệt, nhóm hacker Storm-0940 đang tận dụng mạng lưới này để lây lan sâu hơn trong hệ thống bị tấn công và đánh cắp dữ liệu hoặc cài đặt trojan điều khiển từ xa.

Mặc dù chi tiết về cách xâm nhập ban đầu không được làm rõ, hacker thường tải về các mã độc Telnet và xlogin từ máy chủ FTP từ xa lên các thiết bị đã bị xâm nhập. Sau đó, họ sử dụng phần mềm backdoor này để bắt đầu kiểm soát qua cổng TCP đặc biệt, như 7777, và bắt đầu chạy các server SOCKS5 để thực hiện các kết nối ủy quyền.

Nhiều chuyên gia trước đây từng gợi ý rằng đa phần các thiết bị phát hiện lây nhiễm không thể viết mã độc vào bộ nhớ, nên có thể khôi phục hệ thống tạm thời bằng cách khởi động lại thiết bị. Tuy nhiên, biện pháp này không thể đảm bảo ngăn chặn tái nhiễm trong tương lai.